Release Notes 4.15

What’s New

Verbesserte SSO Cookie-Absicherung

Mit dieser Version werden zwei neue Konfigurationseigenschaften eingeführt, die es erlauben, das security.manager Single Sign-On-Cookie (SSO Cookie) besser gegen Sicherheitsangriffe zu schützen: security.sso.cookie.secure und security.sso.cookie.samesite.

Beide Eigenschaften sind Teil der application.properties Datei von neuen Installationen und standardmäßig deaktiviert.

Wenn Sie hingegen ein Update des security.manager durchführen und die bestehenden application.properties übernehmen, empfehlen wir, die beiden Konfigurationseigenschaften hinzuzufügen und zu prüfen, ob sie in Ihrer Umgebung aktiviert werden können.

Eine detailliertere Beschreibung dieser Konfiguarationseigenschaften finden Sie in den Sicherheitseinstellungen.

Vertrauenswürdige Server-Zertifikate

Die Prüfung der Vertrauenswürdigkeit von Server-Zertifikaten bei ausgehenden HTTPS-Verbindungen ist im security.manager standardmäßig nicht aktiviert.

Ab dieser Version steht die Konfigurationsoption security.ssl.trustAny in den application.properties zur Verfügung.

Mit dieser Option kann die Prüfung von Server-Zertifikaten aktiviert werden.

In der Dokumentation zur Installation finden Sie eine detailliertere Beschreibung dieser Konfigurationsoption.

Beachten Sie den neuen Abschnitt Wichtige Sicherheitsaspekte im Installationshandbuch. Dieses Kapitel beinhaltet detaillierte Informationen zur Prüfung der Vertrauenswürdigkeit von Server-Zertifikaten in diesem Produkt.

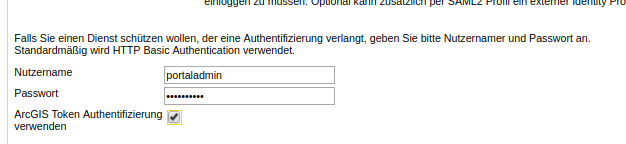

Token Authentifizierung für ArcGIS Server und Portal

Es besteht die Möglichkeit, den security.manager über einen technischen Nutzer mit ArcGIS Server und Portal kommunizieren zu lassen. Dies ist z.B. dann notwendig, wenn über den security.manager Dienste abgesichert werden sollen, die im ArcGIS Server nicht öffentlich verfügbar sind.

Die Anmeldeinformationen für den technischen Nutzer können bei der Konfiguration Geschützter Dienste in der Administration Web App angeben werden.

Cross-Origin Requests an Endpunkte des security.manager

Der security.manager akzeptiert nicht länger CORS-Anfragen von beliebiegen Origins.

Wenn z.B. eine map.apps Anwendung unter /http://mapapps.example.com:8080 versucht, einen durch den security.manager unter /http://secman.example.com:8080 abgesicherten Dienst einzubinden, werden Requests von map.apps an den security.manager durch den Browser geblockt.

Um solche Anfragen durch den Browser wieder zu erlauben, müssen Sie /http://mapapps.example.com:8080 zur neuen Konfigurationsoption cors.allowed.origins hinzufügen.

Update-Hinweise

In diesem Abschnitt werden alle Änderungen aufgeführt, die bei der Durchführung von Updates der vorhergehenden Version auf diese Version zu berücksichtigen sind.

| Vor der Durchführung dieses Updates müssen alle "Update-Hinweise" für Versionen nach der aktuell installierten Version beachtet werden. |

Konfigurationsänderungen

- wss.arcgistoken.support.enabled

-

Diese Konfigurationsoption wurde entfernt. ArcGIS Token Authentication-Unterstützung ist jetzt immer aktiviert.

- security.ssl.trustAny

-

Neue Konfigurationsoption, um die Zertifikatvalidierung zu aktivieren.

- security.sso.cookie.secure

-

Neue Konfigurationsoption, um das Setzen der secure-Eigenschaft für das SSO Cookie, das vom security.manager ausgestellt wird, zu aktivieren.

- security.sso.cookie.samesite

-

Neue Konfigurationsoption, um das Setzen der sameSite-Eigenschaft für das SSO Cookie, das vom security.manager ausgestellt wird, zu aktivieren.

- cors.allowed.origins

-

Neue Konfigurationsoption, welche definiert, welche Origins security.manager über CORS anfragen dürfen

- cors.any.origins

-

Neue Konfigurationsoption, welche definiert, dass CORS-Anfragen an security.manager aus beliebigen Origins erlaubt sind. Verwenden Sie diese Option nicht in Produktionsumgebungen.