Keycloak verbinden

Mithilfe des OAuth 2.0 Protokolls kann der Identity Service die Authentifizierung von Personen an Keycloak delegieren. Dies bedeutet, dass diese sich mit ihrem Keycloak-Account anmelden können.

Die Verbindung zu Keycloak erfolgt in mehreren Schritten:

Zuerst registrieren Sie den Identity Service als Client in Keycloak.

Danach passen Sie die Konfiguration an, damit die Anmeldung an Keycloak erfolgen kann.

Testen Sie dann die Konfiguration, indem Sie sich über den Identity Service bei Keycloak anmelden.

| Die nachfolgende Beschreibung basiert auf der Version 26.3.5 von Keycloak. |

Schritt 1: Identity Service in Keycloak als Client registrieren

Der Identity Service muss in Keycloak als Client registriert werden, um die Anmeldung mit einem von Keycloak verwalteten Account zu ermöglichen.

Der Client wird in einem sogenannten Realm definiert. Es wird vorausgesetzt, dass bereits ein Realm eingerichtet worden ist.

Für einen Client stehen umfangreiche Konfigurationsparameter zur Verfügung. Es wird davon ausgegangen, dass Parameter, die nachfolgend nicht beschrieben sind, eine passende Standardbelegung haben.

Gehen Sie wie folgt vor, um den Identity Service als Client zu registrieren:

-

Melden Sie sich in der Administrationskonsole von Keycloak mit einem Administrator-Account an.

-

Wählen Sie den gewünschten Realm aus (die Nutzung des Master Realms ist nicht möglich).

-

Wählen Sie Clients.

-

Klicken Sie auf Create Client, um einen neuen Client zu erstellen.

-

Verwenden Sie die folgenden Einstellungen im Tab General Settings:

-

Client type:

OpenID Connect -

Client ID:

identity-service

-

-

Klicken Sie auf Next

-

Verwenden Sie die folgenden Einstellungen im Tab Capability config:

-

Client authentication:

On -

Standard flow: ausgewählt

-

-

Klicken Sie auf Next.

-

Root URL: URL der Identity Service Installation, z.B.

https://www.example.com/identity -

Valid redirect URIs: Geben Sie den

account-Pfad vom Identity Service an, z.B.https://www.example.com/identity/account/*

-

-

Klicken Sie auf Save. Das Tab Settings des neu angelegten Clients wird angezeigt.

-

Verwenden Sie die folgenden Einstellungen, um den Client weiter zu konfigurieren:

-

Front channel logout:

Off -

Backchannel logout URL: (Optional) Geben Sie den

logout-Endpunkt vom Identity Service an, z.B.https://www.example.com/identity/account/logout

-

-

Klicken Sie auf Save

-

Wechseln Sie zum Tab Credentials.

-

Merken Sie sich den Wert im Feld Client Secret an beliebiger Stelle. Der Wert wird später für die weitere Konfiguration benötigt.

-

Schritt 2: Identity Service konfigurieren

Die folgenden Parameter müssen in der globalen Konfiguration ergänzt oder geändert werden.

# application.properties

security.oauth.provider=keycloak

security.oauth.provider.keycloak.url=http://keycloak.example.com

security.oauth.provider.keycloak.realm=yourrealm# secrets.properties

security.oauth.clientId=identity-service

security.oauth.clientSecret=NJrrsZXVm8CvnhF7owT6m50CXhbnN55wsecurity.oauth.provider-

Der Wert

keycloaklegt Keycloak als Identitätsanbieter fest. security.oauth.provider.keycloak.url-

URL der Keycloak-Installation z.B.

http://keycloak.example.com. security.oauth.provider.keycloak.realm-

Name des Realm.

security.oauth.clientId-

ID des Clients, der im ersten Schritt in Keycloak angelegt worden ist.

security.oauth.clientSecret-

Wert des Feldes Secret des Clients.

Der Wert wird im Tab Credentials eines Clients in Keycloak angezeigt.

Schritt 3: Konfiguration testen

Sie können die Konfiguration von Keycloak als Identitätsanbieter testen, indem Sie eine Anmeldung über den Identity Service durchführen. Führen Sie dazu folgende Schritte aus:

-

Stellen Sie sicher, dass Sie einen Account bei Keycloak besitzen.

-

Falls Sie bei Keycloak angemeldet sind: Melden Sie sich ab.

-

Öffnen Sie die Basis-URL des Identity Service im Browser, z.B. http://www.example.com/identity oder http://www.example.com:8080/identity. Achten Sie darauf, dass die Basis-URL genau der URL entsprechen muss, die Sie bei der Registrierung der Anwendung in Keycloak in Schritt 1 dieser Dokumentation als Root URL angegeben haben.

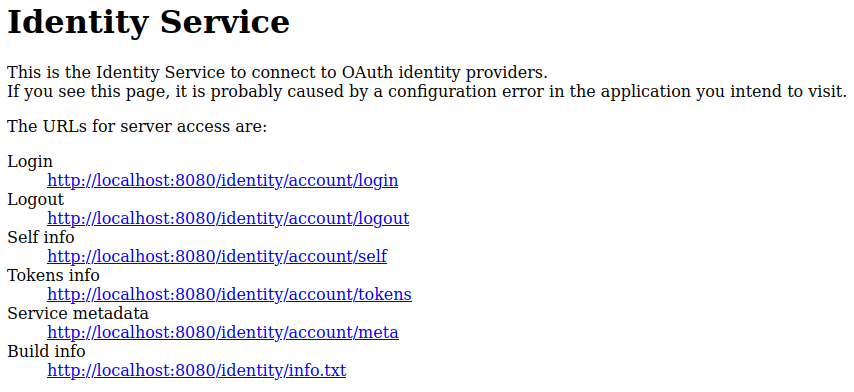

Der Browser zeigt eine Seite mit der Liste der verfügbaren Dienstendpunkte:

-

Klicken Sie auf den Link, der mit Login überschrieben ist. Der Browser leitet Sie auf die Login-Seite von Keycloak um.

-

Geben Sie Kennung und Passwort für Ihren Keycloak-Account ein, um sich anzumelden.

Nach erfolgreicher Anmeldung werden Sie zurück zum "Self"-Endpunkt des Identity Service geleitet (/identity/account/self), wo Ihre Account-Information als JSON präsentiert werden.

In diesem Fall haben Sie Keycloak erfolgreich mit dem Identity Service verbunden.

Schritt 4: Rollenzuordnung anpassen (optional)

Wenn Sie andere con terra Technologies Produkte mit dem Identity Service verbinden, müssen Sie gegebenenfalls sicherstellen, dass authentifizierte Personen bestimmte Rollen besitzen, um auf die Funktionen der Produkte zugreifen zu können. Welche Rollen dies sind, entnehmen Sie bitte der jeweiligen Produktdokumentation.

Im Artikel über die Rollen-Zuordnung finden Sie weitere Informationen darüber, wie die Übersetzung von Keycloak-Rollen in Rollen des Identity Service stattfindet und wie Sie sie bei Bedarf anpassen können.

Nächste Schritte

Nachdem Sie Keycloak als Identitätsanbieter mit dem Identity Service verbunden haben, können Sie Dienste, die mit einem Zugriffstoken angefragt werden müssen, als vertrauenswürdige Dienste konfigurieren. Nur dann können Nutzerinnen und Nutzer von Anwendungen, die den Identity Service nutzen, ohne weitere Anmeldung auf diese Dienste zugreifen.